Seguridad en telefonía móvil

La telefonía móvil se caracteriza por ser un sistema de protección y comunicación ampliamente difundido debido a su fácil acceso, conectividad y versatilidad. Los teléfonos inteligentes (smartphones) cuentan con sistemas operativos similares a un ordenador, y tienen la ventaja del uso de redes geográficamente distribuidas a nivel global. Lo cual los hace vulnerables a riesgos derivados por virus o ataques informáticos.

El móvil es como un mini ordenador[editar]

El uso de recursos digitales multimedia en los Teléfonos inteligentes, requiere que las aplicaciones sean similares a las de un ordenador. Con ello se logra compatibilizar el funcionamiento e intercambio de información entre diferentes plataformas. Este debe ser tratado con todas las precauciones de seguridad y uso al momento de navegar o descargar información proveniente de sitios sin garantías de seguridad.

La importancia de la seguridad[editar]

Los usuarios de teléfonos móviles han ido incrementando en los últimos años, debido a la extensa variedad de aplicaciones que pueden instalar. Aproximadamente el 60,8% tienen un Teléfono inteligente.[1] La navegación e intercambio de información en internet se ve beneficiada por la mejora de las redes inalámbricas (Wi-Fi), facilitando el envío y recepción de correos electrónicos en cualquier momento, así como la realización de diversas transacciones en línea.

Para garantizar el correcto funcionamiento del dispositivo, es esencial estar bien informado sobre las ventajas y desventajas respecto de las prestaciones que ofrece el teléfono. También hay que considerar que al mismo tiempo que nos mantiene comunicados, nos expone a peligros cuando éste es usado o intervenido sin nuestro permiso. Las conversaciones vía telefónica o por mensajes de texto pueden contener información confidencial y sensitiva, la cual podría ser escuchada o leída por otros a nivel global, cuando el móvil se encuentra conectado al internet. Por ello es importante llevar a cabo algunas medidas de seguridad para proteger el dispositivo y la información contenida en él.

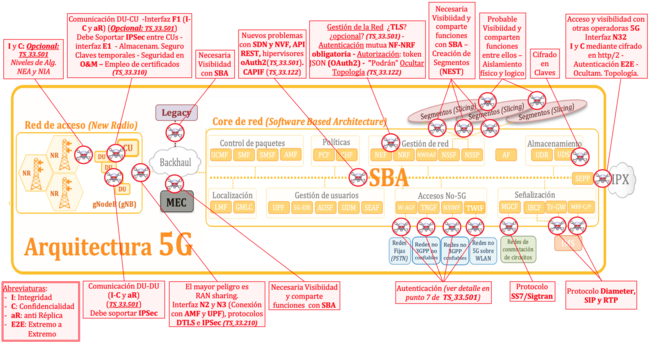

Para ver en detalle los temas de seguridad que impactan hoy sobre telefonía móvil se debería analizar con detalle la seguridad en 5G que es la última generación de telefonía móvil y ha solucionado muchas de las debilidades que presentaban las generaciones anteriores. Así y todo siguen habiendo varios vectores de ataque que deben ser considerados.[2]

Incidentes de seguridad[editar]

Las amenazas a los que se ven expuestos los teléfonos móviles son:

- Pérdida o robo del dispositivo.

- Infecciones por virus o Malware vía correo electrónico, Botnets, Hoaxes, Spam, Rootkits.

- Robo de información vía Bluetooth.

- Suplantación de identidad o Spoofing.

- Acceso a datos confidenciales de conversaciones, imágenes o vídeos.

- Infección al acceder a falsos códigos QR publicitarios.

Tipos de Malware en los Teléfonos inteligentes[editar]

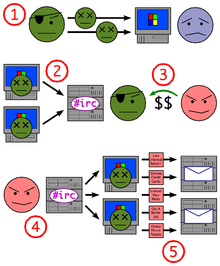

El tipo de Malware que más se ha propagado en el año 2012, se puede clasificar de la siguiente forma:[3]

| Malware | Características |

|---|---|

| 1.Troyanos SMS | El diseño del troyano como Malware o virus informático, permite a su creador tener acceso remoto a un sistema. En este caso al sistema operativo de los Teléfonos inteligentes infectados. Provocando daños, modificando los privilegios como usuario y poder acceder sin ninguna restricción, así como el robo de información valiosa para el usuario propietario del dispositivo móvil. Algunos troyanos detectados son: NetBus, Back Orifice, Back Orifice 2000, Sub7, The KaoS, Bifrost, Bandook, Poison Ivy, entre otros.

Las acciones de un troyano son el apagado y reinicio del equipo para borrar, transferir o modificar archivos, robos de códigos de seguridad e instalación de otros programas maliciosos. Tales como los Botnets. Los riesgos se pueden presentar en dos posibles escenarios: A. Malware en aplicaciones y videojuegos: En este escenario, el usuario descarga aplicaciones y videojuegos de fuentes no oficiales. El Malware se instala en el dispositivo mediante SMS ocultos para extraer información financiera y personal. Busca la lista de contactos y el dispositivo se convierte en parte de un Botnet. Los Botnes conocidos que representan un mayor peligro son Lethic, Grum, Cutwail (1,2,4,5), Donbot, Festi, Gheg, Kelihos y Maazben.[4] B. Malware en SMS: El usuario recibe un SMS malware en su dispositivo proveniente de otro infectado y reenvía SMS a su lista de contactos. Comenzando así de nuevo el ciclo. |

| 2. Módulos publicitarios | Se presentan como aplicaciones gratuitas de descarga que muestran publicidad y que cambian la página de inicio del dispositivo sin la autorización del usuario. Accede a la configuración del teléfono y extrae el número de identificación IMEI, así como la lista de permisos otorgados y acceso a las llamadas telefónicas. Los dos módulos que actúan de esta forma son Plangton y Hamob (AdWare.AndroidOS.Hamob). Los cuales sólo muestran anuncios publicitarios al usuario, mientras realizan acciones maliciosas en el dispositivo móvil.[5] |

| 3. Exploits | Buscan obtener los privilegios de super usuario o root. Es decir, el usuario root tiene los permisos para realizar acciones en el dispositivo que un usuario común no puede hacer. La principal amenaza de un Exploit es la toma de control del dispositivo, así como el acceso privilegiado a los programas. Se puede presentar de tres formas: remoto, local y clientSide. |

Malware en Sistemas Operativos Android[editar]

De acuerdo a los laboratorios Kaspersky, en su boletín de seguridad del año 2012. Las estadísticas mostraron que el 98.96% del Malware móvil detectado mensualmente fue en los SO Android.

Seguidos en menor porcentaje el Symbian con un 0.04% y otros con un 0.03%. La identificación de dicho Malware es la siguiente:[3]

| Malware en SO Android | Porcentaje de propagación |

|---|---|

| Trojan-SMS. AndroidOS.Opfake.bo | 32.87% |

| Trojan.AndroidOS.Plangton.a | 18.27% |

| Trojan-SMS.AndroidOS.FakeInst.a | 16.99% |

| Trojan-SMS.AndroidOS.Opfake.a | 7.17% |

| AdWare.AndroidOS.Hamob.a | 4.29% |

| Exploit.AndroidOS.Lotoor.g | 1.69% |

| Trojan-Spy.AndroidOS.Fakeview | 1.12% |

| Exploit.AndroidOS.Lotoor.c | 0.66% |

| Trojan-SMS.AndroidOS.Agent.a | 0.45% |

| Exploit.AndroidOS.Lotoor.p | 0.38% |

| Otros | 16.11% |

Medidas de seguridad y prevención de riesgos[editar]

Algunas recomendaciones para incrementar la seguridad y evitar posibles riesgos son:

| Tipo de seguridad | Medidas de seguridad y prevención |

|---|---|

| Física |

|

| Aplicaciones y Sistemas Operativos |

|

| Control de accesos y almacenamiento de datos |

|

Protección multicapa[editar]

Debido a que los teléfonos móviles se encuentran conectados a una red global para poder comunicarse entre sí. Es necesario el uso de protocolos que cooperen simultáneamente para gestionar las comunicaciones. Cada uno de estos protocolos se encarga de una o más capas de acuerdo al modelo OSI (Open Systems Interconnection). El cual fue creado por la Organización Internacional para la Estandarización (ISO) en el año de 1984, para poder establecer comunicaciones entre Equipos Terminales de Datos (ETD). Al establecer comunicaciones entre los ETD, se usan varios protocolos (pila de protocolos), ya que estos no se encuentran aislados.

Los ataques informáticos y la extracción de información pueden llevarse a cabo en alguno de los niveles de comunicación entre dispositivos. El coste de implementar un plan de protección es caro y por lo regular quienes pueden pagar estos servicios son empresas. Es importante que los usuarios conozcan de forma general los niveles de comunicación que existen y así poder determinar algunas medidas de protección. Estos niveles o capas se agrupan en siete:[6]

| Nivel OSI | Características | Medidas de Protección |

|---|---|---|

| 1.Físico | Aspectos mecánicos, eléctricos y ópticos. Todo lo relacionado con la estructura que hace posible la conexión y transferencia de bits entre dispositivos. |

|

| 2.Enlace de Datos | Controla el correcto flujo de información regulando la velocidad y estableciendo conexiones. Proporciona parámetros de calidad del servicio Qos, detecta y corrige errores. |

|

| 3.Red | Enruta y conmuta paquetes de software entre dos Host. Los cuales pueden o no estar ubicados geográficamente en el mismo sitio. Su función es la de asegurarse que los datos lleguen desde el origen hasta su destino. |

|

| 4.Transporte | Permite a los usuarios elegir entre distintas calidades de servicio para establecer la conexión de un extremo a otro. | |

| 5.Sesión | Permite la sincronización de diálogos entre dos ETD para el intercambio de datos. Ya sea abriendo o cerrando las conexiones (sesiones). | |

| 6.Presentación | Asigna una sintaxis a los datos para unir las palabras. Codifica los caracteres gráficos y sus funciones de control. Selecciona el tipo de terminal y el formato para representar la información. Sus principales funciones son el formateo, cifrado y compresión de datos. |

|

| 7.Aplicación | Permite al usuario la interacción con programas para el intercambio y gestión de datos. |

|

El 1 de enero de 1963 en Nueva York, USA. El Instituto de Ingenieros Eléctricos y Electrónicos (IEEE) fue creado con el fin de estandarizar y promover el desarrollo e integración de los avances en TIC, electrónica y ciencias en beneficio de la sociedad. Ya que los teléfonos móviles se comunican por niveles o capas en el modelo OSI. El estándar internacional IEEE 802.11 define las características y uso de una red de área local inalámbrica (WLAN) en los niveles físico y de enlace de datos del modelo. Esta red local usa tecnologías de radiofrecuencia que permite la movilidad a sus usuarios sin tener que estar conectados al internet mediante cables. Los problemas de seguridad en este tipo de redes, son la conexión no autorizada de personas con terminales inalámbricas similares a puntos de acceso privado. En este sentido las medidas de seguridad se enfocan en:

- Cifrado de datos transmitidos.

- Autenticación de usuarios en la red seleccionada. De acuerdo al protocolo de verificación Extensible Authentication Protocol (EAP), el cual facilita el uso de diferentes algoritmos. Se establecen dos estándares:

- El Wi-Fi Protected Access (WPA).

- El WPA2 como versión certificada del estándar 802.11i (el cual se centra en proteger la vulnerabilidad actual en la seguridad para protocolos de autenticación y de codificación).

Es conveniente verificar al adquirir un dispositivo móvil que cuente con el estándar internacional WAP (Wireless Application Protocol) y WLAN Wi-Fi 802.11 (el cual permite conectarse a un hotspot local). Hay que considerar también que al establecer una conexión en un hotspot (punto caliente), ya sea mediante acceso gratuito o por pago. Dichas conexiones siguen siendo públicas. Puesto que se encuentran en Universidades, hoteles, bibliotecas, aeropuertos, cafés, entre otros. Y que existe una amplia posibilidad de robo de datos.

Como medida adicional de protección al usar los hotspots públicos es recomendable habilitar el uso de Redes Privadas Virtuales (RPV), ya que los datos son tratados con las medidas de seguridad y políticas de gestión como en una red privada. El tipo de arquitectura más usada es la RPV de acceso remoto. Es decir, los usuarios pueden conectarse desde sitios lejanos a la red local. Los requerimientos básicos de seguridad son:

- Identificación del usuario: Verifica la identidad del o los usuarios, para restringir el acceso a aquellos no autorizados.

- Cifrado de datos: Encriptar datos previamente a su envío en la red, para evitar la lectura no autorizada. Los algoritmos de cifrado pueden ser DES, 3DES y AES.

- Administración de claves: Actualiza de forma regular las claves de cifrado de los usuarios.

Antivirus para Teléfonos inteligentes[editar]

Hay que tener presente antes de la instalación de cualquier antivirus que:

- La mayoría de los programas requieren de la memorización de un código de seguridad para ser configurados.

- Podrían ser de difícil desinstalación, ya que se requiere del acceso a las opciones avanzadas del programa.

- Configurar de forma correcta las opciones de antirrobo, ya que algún sistema o individuo podría tomar el control remoto del dispositivo.

- Hacer una copia de seguridad de los datos personales y ficheros previo a la instalación. Así se evita cualquier pérdida de datos en caso de errores.

La elección adecuada del mejor antivirus para el móvil, requiere del análisis previo de sus características. Algunos antivirus son:[7][8]

| Antivirus | Licencia | Sistema Operativo | Funcionalidades |

|---|---|---|---|

| AVG | Freeware | Windows, Linux, FreeBSD |

|

| Avast! | Freeware | Server, Mac, Linux, Palm OS y Android |

|

| Kaspersky Mobile Security | Shareware | BlackBerry, Android, Symbian OS y Nokia |

|

| WaveSecure | Shareware | BlackBerry, Android, Windows Phone, Symbian OS |

|

| Lookout Mobile Security | Shareware | Android, iOS |

|

| McAfee Mobile Security | Shareware | BlackBerry, Symbian OS |

|

| Norton Mobile Security | Shareware | Android |

|

| BitDefender | Software | Microsoft Windows, Linux, FreeBSD |

|

| ESET (NOD32) | Shareware | Windows, Linux, FreeBSD, Solaris, Mac OS |

|

| Avira Free Android Security | Freeware | Android |

|

| Zoner Mobile Security | Software | Android |

|

| Trend Micro | Freeware y Software | Android |

|

Patentes de seguridad en la telefonía móvil[editar]

Actualmente, existe gran variedad de patentes enfocadas a la seguridad de la telefonía móvil, con el fin de garantizar la integridad de la información, evitar el robo del dispositivo a través de su ubicación, el uso de antivirus o patrones que son esenciales para brindar un dispositivo seguro y confiable al usuario.

La patente consiste en tener uno o varios dispositivos de alerta integrados en la telefonía móvil, por ejemplo, mejorar el sistema GPS (cuando está activo consume mucha batería) para rastrear la ubicación del usuario, el uso de cámara y micrófono para detectar infractores, el cifrado de la información para proteger su integridad y contenido. A través de enlaces inalámbricos entre el dispositivo de seguridad y el teléfono móvil, se deben conectar a través de un enlace inalámbrico, preferiblemente como Wi Fi o Bluetooth, para generar una alerta en tiempo real. La conexión entre el teléfono móvil y el dispositivo de seguridad es a través de GPRS o IP, a futuro se planea migrar de GPRS a UMTS, el cual está más orientado a los sistemas de telecomunicación universales.

Referencias[editar]

- ↑ Estudio sobre seguridad en dispositivos móviles y smartphones (1.er cuatrimestre 2012)

- ↑ - Ciclo de Webinar sobre Seguridad en 5G - 2021

- ↑ a b Kaspersky: Boletín de seguridad 2012. Estadística general de 2012

- ↑ «2013 - Global Security Report». Archivado desde el original el 17 de agosto de 2013. Consultado el 3 de mayo de 2013.

- ↑ Virus para móviles acechan Latinoamérica

- ↑ Libro seguridad por niveles (Creative Commons)

- ↑ 5 Alternativas de antivirus para tu smartphone

- ↑ Los mejores antivirus para móviles y tablets

Véase también[editar]

- Agencia Europea de Seguridad de las Redes y de la Información

- Desarrollo de Programas para Android

- Sector de Desarrollo de las Telecomunicaciones de la UIT

- Seguridad de la información

- Seguridad por niveles

- Tecnologías de la información y la comunicación

- Telefonía móvil

- Telefonía móvil 3G

- Terminal (informática)

- Historia del teléfono móvil

- Informática

- INTECO

- Pirata informático

- WAP

Enlaces externos[editar]

- European Network and Information Security Agency (ENISA)

- Estudios e informes. Instituto Nacional de Tecnologías de comunicación. INTECO.

- Oficina de Seguridad del Internauta (OSI)

- Página oficial del UIT-D en español

- Secretaría de Estado de Telecomunicaciones y para la Sociedad de la Información (SETSI)

- Cisco Security Reports

- Estudio sobre seguridad en dispositivos móviles y teléfonos inteligentes. (1.er cuatrimestre 2012)

- (ISC)²® Global Information Security Workforce Study

- ISMS - Asociación Española para el Fomento de la Seguridad de la Información

- Asociación Española de evidencias electrónicas

- Guía de seguridad de datos. Agencia Española de Protección de Datos.

- El reto de la seguridad en el móvil

- Dispositivo, sistema y método de seguridad portátil