Resultados de la búsqueda

Para más opciones de búsqueda, vea Ayuda:Búsqueda.

Si consideras que este artículo debería existir, conoces nuestros pilares, dispones de fuentes fiables y sabes indicarlas como referencias, puedes crearlo, opcionalmente usando nuestro asistente.

- El Java Cryptography Architecture (JCA) es un framework para trabajar con criptografía usando el lenguaje de programación Java. Esto forma parte de la…703 bytes (59 palabras) - 18:01 21 jul 2019

intentar implementar actualmente sistemas seguros en el libro Practical Cryptography (Criptografía práctica), obra escrita junto a Niels Ferguson. Actualmente…7 kB (904 palabras) - 16:23 8 ene 2024

intentar implementar actualmente sistemas seguros en el libro Practical Cryptography (Criptografía práctica), obra escrita junto a Niels Ferguson. Actualmente…7 kB (904 palabras) - 16:23 8 ene 2024- computer communications, Springer, 2005. Raphael, A. Joseph et al., «Cryptography and Steganography - A Survey.» Int J. Comp. Tech Appl Vol. 2, pp. 626-630…6 kB (746 palabras) - 13:27 26 ene 2024

- Menezes, Paul C. Van Oorschot, Scott A. Vanstone. "Handbook of applied cryptography". CRC Press, 1997. Capítulo 12 Anupam Datta , Ante Derek , John C. Mitchell…3 kB (351 palabras) - 08:59 9 ene 2024

Asignados). En 1976 publicó junto a Martin Hellman New Directions in Cryptography, que presentaba un nuevo método de distribución de claves criptográficas…4 kB (395 palabras) - 13:44 25 dic 2023

Asignados). En 1976 publicó junto a Martin Hellman New Directions in Cryptography, que presentaba un nuevo método de distribución de claves criptográficas…4 kB (395 palabras) - 13:44 25 dic 2023- La criptografía postcuántica (PQC del inglés Post-Quantum Cryptography), también llamada Criptografía resistente a la computación cuántica, se refiere…13 kB (1511 palabras) - 16:58 11 mar 2023

- La criptografía financiera (FC de financial cryptography) es el uso de la criptografía en aplicaciones en las que pueden resultar pérdidas financieras…3 kB (410 palabras) - 03:08 9 feb 2023

key cryptography), también conocida como criptografía de clave pública (public key cryptography) o criptografía de dos claves (two-key cryptography),[1]…17 kB (2319 palabras) - 00:52 5 nov 2023

key cryptography), también conocida como criptografía de clave pública (public key cryptography) o criptografía de dos claves (two-key cryptography),[1]…17 kB (2319 palabras) - 00:52 5 nov 2023- de 2015 Modern Cryptography: Applied Mathematics for Encryption and Information Security. William Easttom. Springer 2021 The Cryptography Chronicles. Explaining…3 kB (320 palabras) - 19:51 30 sep 2023

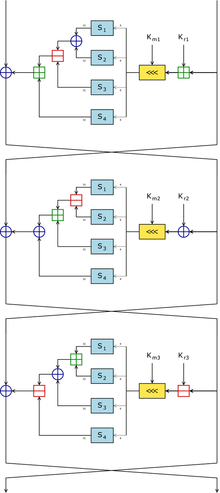

cryptography), criptografía de clave secreta (en inglés secret key cryptography) o criptografía de una clave[1] (en inglés single-key cryptography)…8 kB (1118 palabras) - 00:05 15 ene 2024

cryptography), criptografía de clave secreta (en inglés secret key cryptography) o criptografía de una clave[1] (en inglés single-key cryptography)…8 kB (1118 palabras) - 00:05 15 ene 2024 Designs, Codes, and Cryptography, 12(3), pp. 283-316. C.M. Adams, "CAST Design Procedure Addendum". Bruce Schneier, 1996, Applied Cryptography, 2nd edition.…3 kB (329 palabras) - 21:00 2 ene 2024

Designs, Codes, and Cryptography, 12(3), pp. 283-316. C.M. Adams, "CAST Design Procedure Addendum". Bruce Schneier, 1996, Applied Cryptography, 2nd edition.…3 kB (329 palabras) - 21:00 2 ene 2024- La Criptografía basada en retículos[1] (del inglés Lattice-based cryptography) es un término genérico para la construcción de primitivas criptográficas…1 kB (165 palabras) - 16:52 24 feb 2024

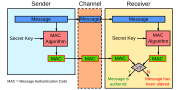

Hash A. J. Menezes et all, "Handbook of Applied Cryptography", CRC Press 2011 J. Weiss,"Java cryptography extensions: practical guide for programmers",MORGAN…6 kB (888 palabras) - 22:35 26 ene 2024

Hash A. J. Menezes et all, "Handbook of Applied Cryptography", CRC Press 2011 J. Weiss,"Java cryptography extensions: practical guide for programmers",MORGAN…6 kB (888 palabras) - 22:35 26 ene 2024- updated) RFC 5753 (Using Elliptic Curve Cryptography with CMS, in use) RFC 3278 (Use of Elliptic Curve Cryptography (ECC) Algorithms in Cryptographic Message…3 kB (370 palabras) - 23:36 13 ago 2023

- Distributed Private-Key Generators for Identity Based Cryptography. Aniket Kate et al. Security and Cryptography for Networks 2010 Non-Interactive and Information-Theoretic…3 kB (385 palabras) - 12:02 4 abr 2022

to $1M». ACM. «Turing award 2013». ACM. «Turing award 2014». ACM. «Cryptography Pioneers Receive 2015 ACM A.M. Turing Award». ACM. «Turing award 2016»…23 kB (253 palabras) - 14:00 27 abr 2024

to $1M». ACM. «Turing award 2013». ACM. «Turing award 2014». ACM. «Cryptography Pioneers Receive 2015 ACM A.M. Turing Award». ACM. «Turing award 2016»…23 kB (253 palabras) - 14:00 27 abr 2024- [1] La criptografía con umbral (en inglés threshold cryptography) tiene como objetivo distribuir alguna funcionalidad criptográfica entre muchos usuarios…7 kB (826 palabras) - 20:01 23 dic 2022

- persona B es Bob). Esta lista se extrae principalmente del libro Applied Cryptography por Bruce Schneier. Alice y Bob son arquetipos en la criptografía; Eva…11 kB (1217 palabras) - 16:59 29 sep 2023

Logarithm Cryptography Archivado el 14 de julio de 2007 en Wayback Machine., March, 2006. Certicom Research, Standards for efficient cryptography, SEC 1:…7 kB (877 palabras) - 09:05 9 ene 2024

Logarithm Cryptography Archivado el 14 de julio de 2007 en Wayback Machine., March, 2006. Certicom Research, Standards for efficient cryptography, SEC 1:…7 kB (877 palabras) - 09:05 9 ene 2024

- ({\mbox{mod}}\ m)} Un ejemplo en pseudocódigo basado de Applied Cryptography por Bruce Schneier. Las entradas base, exponent, y modulus corresponden

- Si puedes, incorpórala: ver cómo 1 Cripta cryptic cryptography