Defensa en profundidad

El término defensa en profundidad, también conocido como defensa elástica, se refiere originalmente a una estrategia de defensa militar que consistía en colocar varias líneas defensivas consecutivas en lugar de colocar una línea única muy fuerte. Una de las ventajas de esta estrategia es que el empuje inicial se va perdiendo al tener que superar las distintas barreras. Además la estrategia puede conseguir que la fuerza atacante se disperse, debilitándola por tanto y pudiendo posteriormente el defensor reorganizarse para atacar el punto más debilitado.

La misma idea se utiliza también en aplicaciones civiles, como en las instalaciones nucleares o en computación.

Defensa en profundidad en el ámbito militar[editar]

La doctrina de defensa en profundidad, también conocida como defensa elástica, es una estrategia diseñada para contrarrestar los efectos de tácticas que empleen una punta de lanza acorazada (como puede ser la Blitzkrieg). La composición de esta táctica es la siguiente:

- Primera línea de defensa: Esta será una línea de defensa básica y "blanda" que, aparte, ha de poseer la capacidad de poder defenderse en erizo, es decir poder atacar hacia todos los ángulos. El objetivo no es que ofrezca una resistencia tenaz sino que retenga al enemigo el tiempo suficiente para informar al mando donde está sucediendo el intento de rotura. Las líneas que no fueron atacadas colaborarán en la defensa cuando el enemigo esté en el terreno central.

- Terreno central: Consiste en una franja de tierra entre la primera y la segunda línea de defensa. Esta debería estar despejada para permitir buen ángulo de tiro.

- Segunda línea de defensa: Al contrario que la primera línea de defensa esta línea está diseñada para ser más resistente y poder aguantar fuertes ataques.

- Reserva móvil acorazada: La reserva consistiría en un grupo de carros de combate que serían utilizados para atacar a la punta de lanza enemiga.

- Desarrollo: Cuando el enemigo concentre sus fuerzas en un punto de la primera línea este punto caerá. Una vez que la punta de lanza enemiga penetre, la reserva móvil se dirigirá al encuentro de ella. Mientras tanto, la segunda línea de defensa apoyará a esta fuerza, mientras que la primera línea aparte de apoyar concentrará su fuego en los grupos de infantería que normalmente se utilizan como cobertura de los flancos de la punta de lanza enemiga.

Defensa en profundidad en instalaciones nucleares[editar]

Los sistemas destinados a minimizar o eliminar los posibles fallos en una central nuclear de uso civil se organizan siguiendo un esquema llamado defensa en profundidad. Esta aproximación sigue un diseño de múltiples barreras para alcanzar el propósito de eliminar o minimizar los riesgos.

Una primera aproximación a las distintas barreras utilizadas, de fuera adentro podría ser:

- Autoridad reguladora: Este organismo (en España el Consejo de Seguridad Nuclear (CSN) es el encargado por velar que el resto de barreras se encuentren en perfecto funcionamiento. Es fundamental que el organismo sea eminentemente técnico, no vinculado a intereses políticos ni empresariales, y que sus decisiones sean absolutamente vinculantes. Debe poder decidir fuera de cualquier otro interés, por ejemplo, si una instalación nuclear o radiactiva no cumple todas las exigencias de seguridad. Adicionalmente, este organismo debe auditar cada cambio llevado a cabo en el diseño base.

- Normas y procedimientos: Es sabido que la mayor parte de los fallos producidos en cualquier sistema altamente automatizado son causados por la mano de las personas que los utilizan. Es por ello fundamental que todas las actuaciones, tanto de operación como de mantenimiento e incluso en la propia construcción, se rijan de forma estricta por procedimientos y normas escritas y detalladas. Además, las actuaciones deben estar controladas por personas independientes (control de calidad) y finalmente supervisadas por la propia autoridad reguladora (inspectores residentes).

- Primera barrera física: Son los llamados sistemas de protección intrínsecos, o también sistemas pasivos. Lo forman aquellos sistemas basados en las leyes de la física que dificultan la aparición de fallos en el sistema del reactor. Por ejemplo el uso de reactores con reactividad negativa o el uso de edificios de contención de acero, hormigón o una combinación de ambos envolviendo toda la estructura.

- Segunda barrera física: La constituye la reducción de la frecuencia con la que pueden suceder los fallos. Esto se consigue mediante métodos como la redundancia (doble o triple), la separación de sistemas o la diversidad de sistemas de seguridad destinados a un mismo fin. Así se diseñan todos los sistemas de seguridad también llamados activos, tales como las duchas de aspersión de agua que rodean al reactor, las válvulas de seguridad que sellan los circuitos, etc.

- Tercera barrera física: Está compuesta por sistemas destinados a minimizar o eliminar la influencia de sucesos externos a la propia central. En esta categoría entran múltiples sistemas, tales como las alambradas y sistemas de seguridad que dificultan la entrada de personas ajenas a la instalación, los amortiguadores de cada componente que impiden una ruptura en caso de sismo

- Barrera técnica: Todas las instalaciones se instalan en ubicaciones consideradas muy seguras. De esta forma se realizan durante años estudios de sismicidad por ejemplo pero también se ubican en situaciones altamente despobladas, de forma que, si todas las demás barreras fallaran, las consecuencias pudieran reducirse al mínimo, por ejemplo evacuando a la población en caso necesario.

Defensa en profundidad en los sistemas pasivos[editar]

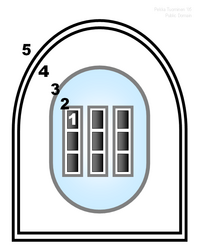

Es muy conocido el esquema en el que se representan los principales sistemas de seguridad nuclear pasiva. En la imagen se puede observar ese esquema, donde cada barrera representa:

- La propia elaboración del combustible de óxido de uranio, generado en forma cerámica, de forma que sea inerte.

- La vaina de aleación de circonio que rodea las pastillas de combustible.

- La vasija a presión del reactor, construida de acero de espesor superior a 12 cm.

- Primera capa del edificio de contención, sellada y con presión negativa.

- Segunda capa del edificio de contención, de una o varias capas de acero, hormigón o una combinación de ambos.

Defensa en profundidad en seguridad informática[editar]

El concepto de defensa en profundidad se basa en la premisa de que todo componente de un sistema puede ser vulnerado, y por tanto no se debe delegar la seguridad de un sistema en un único método o componente de protección. De esta forma propone el uso de distintas técnicas que permitan, al menos, duplicar los elementos de protección para limitar los daños en caso de una intrusión en la primera línea de defensa o componente más expuesto.

De esta forma un sistema diseñado conforme al principio de defensa en profundidad, dispondrá de un componente más expuesto, que se considerará expuesto y potencialmente muy vulnerable, y será el encargado de publicar los servicios a los usuarios del sistema, solicitando a su vez los servicios a un segundo componente o no expuesto, de esta forma dispondremos una segunda barrera de protección proporcionada por el segundo componente no expuesto tras la primera intrusión y un periodo de tiempo para la detección mediante elementos de visibilidad como sistema de detección de intrusos y la subsanación de la intrusión.

Un ejemplo del concepto de defensa en profundidad es el uso de dos niveles de cortafuegos de diferentes fabricantes, ya que en caso de un usar el mismo cortafuegos en las dos capas, un único error de software o bug podría permitir vulnerar los dos niveles de protección mediante la explotación de un mismo bug. De esta forma, siguiendo el concepto de defensa en profundidad una vulneración del sistema más expuesto o cortafuegos externo no implica un compromiso total del activo protegido, red interna en este caso que se encuentra protegida por el segundo nivel de cortafuegos.

El concepto de defensa en profundidad puede ser aplicado de manera genérica al diseño de muchos elementos, como componentes software, aplicaciones, sistema de backup, componentes hardware o en la arquitectura de un sistema informático siendo en este último donde se desarrolla de manera más amplia el concepto, utilizando diferentes elementos de seguridad como:

- DMZs

- firewalls

- Servidor Proxy

- Diodo de datos

- Sistema de prevención de intrusos

- Web application firewalls

- VPNs

Alejandro Corletti Estrada en su libro “CIBERSEGURIDAD una Estrategia Informático/Militar”,[1] En el capítulo 5. "Ciberdefensa en profundidad y en altura (la conquista de las cumbres)". Nos presenta el tema con un alto grado de detalle, y como su título lo indica (haciendo analogía con el ámbito militar), no solo propone darle profundidad a la defensa, sino también "altura", proponiendo los planos de gestión y servicio de una arquitectura de red como diferentes alturas y también las capas o niveles del modelo "TCP/IP".

Véase también[editar]

Referencias[editar]

- ↑ Corletti Estrada, Alejandro (2017). CIBERSEGURIDAD una Estrategia Informático/Militar (Primera edición). Madrid: DarFe. pp. 16-26. ISBN 978-84-697-7205-8. Consultado el 16 de noviembre de 2017.